Última atualização em 21/03/2024

Pishing é uma forma de fraude online que visa enganar os usuários para que revelem informações pessoais ou financeiras, como senhas, números de cartão de crédito ou dados bancários.

Os criminosos que praticam esse ataque usam e-mails, mensagens ou sites falsos que se parecem com os de organizações legítimas, como bancos, empresas ou órgãos governamentais.

Esse tipo de golpe é uma ameaça persistente e em constante evolução, que se adapta às mudanças tecnológicas, aos hábitos dos usuários e aos eventos atuais. Por isso, é preciso estar sempre atento e preparado para reconhecer e evitar esses golpes.

Neste artigo, vamos explicar como funciona o pishing, quais são os tipos mais comuns e como identificar e evitar esses golpes. Também vamos compartilhar algumas dicas e recursos para proteger sua segurança online e sua privacidade. Acompanhe!

O que é Phishing?

Phishing é uma técnica de engenharia social que consiste em enganar os usuários para que forneçam informações confidenciais ou executem ações indesejadas, como transferir dinheiro, instalar programas maliciosos ou acessar sites falsos.

Os atacantes que praticam phishing se aproveitam da confiança, da curiosidade ou do medo dos usuários para persuadi-los a clicar em links, abrir anexos ou responder a e-mails que parecem legítimos, mas que na verdade são armadilhas.

Phishing é uma das formas mais comuns e perigosas de ataque cibernético, que pode causar prejuízos financeiros, roubo de identidade, invasão de contas, vazamento de dados ou infecção por vírus.

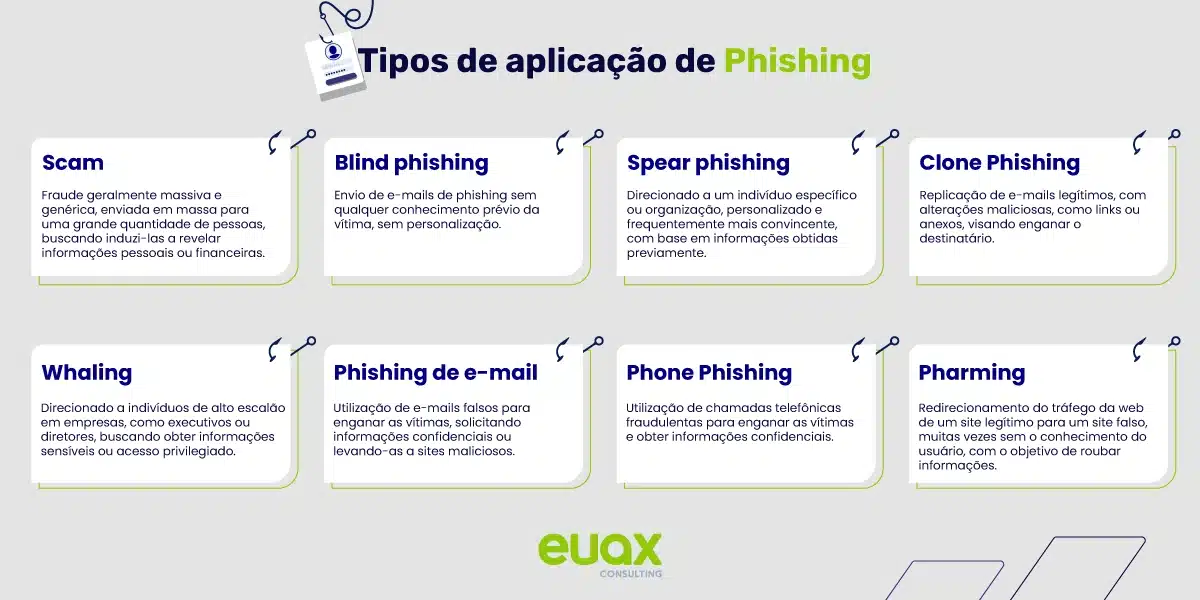

Tipos de aplicação de Phishing

Scam Phishing

Scam phishing é uma forma comum de fraude online, onde os hackers tentam enganar as vítimas fingindo ser uma entidade confiável. Isso pode ocorrer por meio de emails, mensagens de texto ou até mesmo em redes sociais.

Os criminosos geralmente criam histórias convincentes, como prêmios falsos, alertas de segurança ou ofertas enganosas para atrair as pessoas a revelarem informações pessoais, como senhas e números de cartão de crédito.

Como agem: Os atacantes usam táticas de persuasão e criam mensagens convincentes para induzir as vítimas a agirem impulsivamente, sem verificar a autenticidade das solicitações.

Alvos: Usuários online desavisados que podem ser atraídos por oportunidades aparentemente vantajosas.

Uso das informações: As informações coletadas são frequentemente usadas para roubo de identidade, fraude financeira ou distribuição de malware.

Blind Phishing

Blind phishing é uma abordagem mais generalizada, onde os hackers enviam mensagens em massa para um grande número de pessoas, sem segmentação específica. Essas mensagens geralmente incluem links maliciosos ou anexos para atrair as vítimas.

Como agem: Os atacantes não têm informações específicas sobre as vítimas; eles dependem da quantidade para maximizar as chances de sucesso.

Alvos: Qualquer pessoa que possa ser enganada pelas mensagens genéricas.

Uso das informações: Os hackers podem obter informações genéricas, como credenciais de login, que podem ser exploradas de várias maneiras.

Spear Phishing

No spear phishing, os hackers realizam ataques mais direcionados, personalizando as mensagens para alvos específicos. Eles coletam informações detalhadas sobre as vítimas, como seus interesses, relações profissionais e outras informações pessoais.

Como Agem: Os atacantes usam informações específicas para criar mensagens personalizadas, aumentando assim a probabilidade de sucesso.

Alvos: Geralmente, funcionários de empresas, indivíduos em posições-chave ou pessoas com acesso a informações valiosas.

Uso das Informações: Os hackers visam informações mais sensíveis, como dados corporativos confidenciais ou detalhes de contas bancárias.

Clone Phishing

Descrição: No clone phishing, os hackers criam réplicas de sites legítimos, como bancos ou serviços de e-mail, para enganar as vítimas. As páginas falsas são idênticas às originais, mas todas as informações inseridas são capturadas pelos criminosos.

Como Agem: Os hackers enviam links para as vítimas, direcionando-as para as páginas clonadas, onde são solicitadas a fornecer informações confidenciais.

Alvos: Qualquer pessoa que use os serviços online clonados.

Uso das Informações: As informações coletadas são usadas para acessar contas, realizar transações fraudulentas ou roubar identidades.

Whaling

O whaling é uma forma avançada de phishing direcionada a indivíduos de alto escalão, como executivos de empresas. Os hackers se passam por colegas de trabalho ou parceiros de negócios para obter informações sensíveis.

Como Agem: Os atacantes buscam informações específicas sobre a vítima e criam mensagens convincentes para enganá-la.

Alvos: Executivos, líderes de empresas e outras personalidades de destaque.

Uso das Informações: Os hackers podem visar informações corporativas críticas, realizar fraudes financeiras ou realizar ataques mais sofisticados.

Phishing de Email

O phishing de e-mail é uma forma comum de ataque, onde os hackers enviam mensagens fraudulentas por e-mail, muitas vezes imitando empresas conhecidas, instituições financeiras ou serviços online.

Como Agem: Os hackers usam táticas persuasivas para induzir as vítimas a clicarem em links maliciosos, baixarem anexos infectados ou fornecerem informações confidenciais.

Alvos: Usuários de e-mail em geral, sem uma segmentação específica.

Uso das Informações: As informações coletadas podem variar, desde credenciais de login até detalhes financeiros.

Phone Phishing

Phone phishing, ou vishing, envolve o uso de chamadas telefônicas fraudulentas para enganar as vítimas. Os hackers podem se passar por instituições financeiras, agências governamentais ou outras entidades confiáveis.

Como Agem: Os atacantes usam técnicas de engenharia social para convencer as vítimas a fornecerem informações pessoais por telefone.

Alvos: Qualquer pessoa que atenda chamadas telefônicas, especialmente aquelas menos familiarizadas com ameaças cibernéticas.

Uso das Informações: As informações obtidas podem ser usadas para fraudes financeiras, roubo de identidade ou ataques adicionais.

Pharming

No pharming, os hackers redirecionam o tráfego da web de uma vítima para um site falso, mesmo que ela insira corretamente o endereço na barra de endereços do navegador.

Como Agem: Os hackers manipulam os sistemas DNS (Domain Name System, ou Sistema de Nomes de Domínios é o sistema que converte os nomes de domínio de sites em valores numéricos, para que possam ser encontrados e carregados em um navegador da internet) ou utilizam malware para redirecionar o tráfego para sites fraudulentos.

Alvos: Usuários que digitam diretamente os endereços dos sites em vez de clicar em links.

Uso das Informações: As informações inseridas nos sites falsos podem ser capturadas e usadas para diversos fins maliciosos.

Casos reais de Phishing

Existem muitos casos reais e famosos de phishing que afetaram indivíduos, empresas e governos. Um deles aconteceu em 2016, onde hackers invadiram os computadores do Comitê Nacional Democrata (DNC) dos EUA e divulgaram documentos confidenciais que prejudicaram a campanha presidencial de Hillary Clinton.

Eles usaram um e-mail de phishing que parecia ser do Google, pedindo aos funcionários do DNC para redefinir suas senhas.

Já em 2017, um ataque global de ransomware chamado WannaCry infectou cerca de 200 mil computadores em 150 países, bloqueando seus arquivos e exigindo um resgate em bitcoins para liberá-los. O ataque se espalhou por meio de um e-mail de phishing que continha um anexo malicioso.

Outro caso aconteceu em 2018, na qual um vazamento de dados na rede hoteleira Marriott que expôs as informações pessoais de 383 milhões de hóspedes, incluindo nomes, endereços, números de passaporte e cartões de crédito.

A violação começou em 2014, quando hackers acessaram o sistema de reservas da Starwood, uma empresa adquirida pela Marriott, usando credenciais roubadas por meio de phishing.

Veja também o post sobre Avaliação de riscos na segurança da informação

Como Proteger a Sua Empresa de Phishing: 5 Medidas Cruciais

O phishing representa uma ameaça constante para as empresas, mas adotar medidas proativas pode fortalecer a segurança da sua organização. Aqui estão cinco ações essenciais para proteger a sua empresa contra ataques de phishing:

Conscientização dos Colaboradores

Eduque sua equipe sobre os riscos associados ao phishing. Realize treinamentos regulares para reconhecimento de e-mails suspeitos, links maliciosos e solicitações de informações confidenciais. Destaque exemplos práticos e simulações de ataques para fortalecer a capacidade de discernimento dos colaboradores.

Implementação de Firewalls e Antivírus Atualizados

Garanta que seus sistemas estejam equipados com firewalls robustos e antivírus atualizados. Estabeleça políticas de segurança que bloqueiem automaticamente sites suspeitos e atualize regularmente as definições de antivírus para proteção contra as mais recentes ameaças.

Verificação de E-mails Suspeitos

Estabeleça procedimentos rigorosos para verificar e-mails suspeitos. Instrua os colaboradores a confirmar a autenticidade de remetentes desconhecidos antes de abrir links ou baixar anexos. Encoraje a prática de verificar endereços de e-mail, erros gramaticais e outras pistas que possam indicar um e-mail de phishing.

Utilização de Autenticação de Dois Fatores (2FA)

Reforce a segurança das contas dos seus colaboradores implementando a autenticação de dois fatores. Além de requerer uma senha, o 2FA solicita uma segunda forma de autenticação, como um código enviado para o celular. Isso adiciona uma camada extra de proteção, dificultando significativamente o acesso não autorizado mesmo se as credenciais forem comprometidas.

Atualizações Regulares de Software

Mantenha todos os softwares e sistemas atualizados. As atualizações frequentes corrigem vulnerabilidades conhecidas, fortalecendo a segurança geral da infraestrutura da sua empresa. Automatize processos de atualização sempre que possível e crie políticas internas para garantir que todos os dispositivos estejam sempre protegidos contra as últimas ameaças.

Aproveite para ler o texto sobre Gerenciamento de identidade e acessos

Campanha de Phishing

Imagine se todos soubessem identificar sinais de alerta, como erros de escrita, mensagens de remetentes desconhecidos e pedidos estranhos por informações pessoais. Isso faria uma grande diferença, certo?

Ensinar os funcionários sobre os perigos do phishing e como se proteger é como armar uma equipe contra os maus da internet. Campanhas educativas simples e regulares são a chave para garantir que todos estejam sempre prontos para enfrentar essas ameaças e manter nossos dados seguros.

A conscientização é o primeiro passo para fortalecer a segurança cibernética. Quando os colaboradores estão cientes dos riscos e sabem como identificar tentativas de phishing, eles se tornam escudos protetores para a organização. Além disso, treinamentos periódicos ajudam a manter todos atualizados sobre as últimas táticas usadas pelos cibercriminosos.

Veja também o post sobre Governança, Risco e Compliance (GRC)

Como a Euax pode ajudar?

A Euax oferece suporte abrangente na proteção contra ciberataques, proporcionando uma série de serviços especializados para fortalecer a segurança da informação em organizações, como: avaliação, implementação e adequação às legislações e ISOs específicos.

Ao escolher os serviços da Euax de segurança da informação, as empresas podem contar com uma abordagem integrada, focada em prevenir, detectar e responder a ameaças cibernéticas. Essa parceria não apenas fortalece a postura de segurança da organização, mas também contribui para a construção de uma base sólida e confiável no ambiente digital.

Entre em contato com a gente e descubra mais sobre como podemos ajudar a proteger os seus ativos digitais. Nossos profissionais altamente qualificados estão prontos para trabalhar em estreita colaboração com sua equipe, compreendendo as necessidades específicas do seu negócio e desenvolvendo soluções personalizadas!

Formado em economia pela FAAP, pós graduado no ITA em Ciência da Computação e na FGV em Finanças e Gestão de Informações. Possui uma carreira desenvolvida em empresas de serviços, instituições financeiras, indústrias e consultorias de negócios e de T.I. Especialista nos Frames: ITIL, COSO, COBIT, NIST, MITRE, SAMM, CSA, SOX, entre outros.