Última atualização em 21/03/2024

A ausência de um sistema de gerenciamento de identidade e acessos pode permitir que indivíduos não autorizados acessem informações confidenciais, o que deixa a empresa vulnerável a invasões e vazamento de dados de empresas.

De acordo com a Apura Cyber Intelligence, no primeiro semestre de 2021, 69 companhias brasileiras foram alvo de ataques de vazamento e sequestro de dados.

Outro dado que chama atenção, é o fato de que em 2022, 40% dos dados vazados no mundo ocorreram no Brasil, segundo a empresa Tenable, especialista em gerenciamento de exposição cibernética.

Por isso, entender como a gestão da identidade funciona é essencial para proteger dados e gerenciar os riscos das empresas.

Neste artigo, vamos explicar o que é o gerenciamento de identidade, sua importância no cenário atual, os termos essenciais do tema e as melhores práticas para garantir a segurança dos dados da sua empresa. Confira!

- O que é o IAM (gerenciamento de identidade e acessos)?

- Terminologia de IAM

- Como funciona o Gerenciamento de identidade e acessos?

- Benefícios do IAM

- Por que o IAM é importante para as empresas?

- Como implementar o gerenciamento de identidade e acessos

- Desafios da implementação do gerenciamento de identidade e acessos

O que é o IAM (gerenciamento de identidade e acessos)?

IAM significa “Identity and Access Management”, que em português é traduzido como “Gerenciamento de Identidade e Acessos”.

Essa sigla representa um conjunto de políticas, processos e tecnologias utilizadas para gerenciar e controlar as identidades digitais dos usuários dentro de uma organização, regulando o acesso a sistemas, dados e recursos.

O gerenciamento de identidade e acessos abrange desde a criação e gerenciamento de contas de usuários até a definição de permissões de acesso, autenticação, controle de privilégios e monitoramento de atividades.

Isso garante a segurança e a conformidade das informações enquanto facilita o acesso autorizado aos recursos necessários para cada usuário.

Terminologia de IAM

Dentro do conceito de gerenciamento de identidade, é preciso conhecer todos os termos e definições para dominar o tema! Confira abaixo:

Gerenciamento de acesso (AM)

É definido como o conjunto de práticas e ferramentas que monitoram e gerenciam o acesso à rede e envolvem recursos como autenticação, autorização e auditoria de confiança e segurança.

Identidade

A identidade é a representação digital única de um indivíduo, dispositivo ou entidade dentro de um sistema. Ela é composta por um conjunto de atributos e informações que definem quem ou o que tem permissão para acessar determinados recursos.

Esses atributos podem incluir dados como:

- Nome;

- Endereço de e-mail;

- Função na organização;

- Papéis atribuídos;

- Credenciais de autenticação;

Qualquer outra informação relevante para validar e autorizar o acesso a sistemas, aplicativos ou informações sensíveis.

Active Directory (AD)

O AD é um serviço de diretório de identidade do usuário da Microsoft, que permite tornar o acesso provisionado e desprovisionado sem interrupções, diminuindo a carga de trabalho da equipe de TI.

Autenticação biométrica

É um método de verificação de identidade que usa características únicas (físicas e comportamentais) como impressões digitais, retinas e recursos faciais para conceder acesso a sistemas, dispositivos ou informações.

Ao contrário de senhas ou códigos, a autenticação biométrica se baseia em atributos exclusivos e praticamente impossíveis de replicar, oferecendo um nível excepcionalmente alto de segurança.

Essa tecnologia analisa e compara os traços biométricos fornecidos pelo usuário com os dados previamente registrados, permitindo acesso apenas se houver uma correspondência positiva.

A autenticação biométrica tem sido amplamente adotada em sistemas de segurança, dispositivos móveis e outras aplicações devido à sua precisão e resistência a tentativas de falsificação.

Aproveite para ler também o conteúdo de Segurança da informação e Cibersegurança

Recursos

Os recursos referem-se aos ativos digitais, sejam eles dados, aplicativos, sistemas ou dispositivos, que estão disponíveis para serem acessados por indivíduos ou entidades autorizadas. Esses recursos digitais podem incluir desde bancos de dados, softwares, interfaces de programação (APIs) até dispositivos físicos conectados a redes.

Gerenciamento de direitos de infraestrutura em nuvem (CIEM)

O CIEM é o processo de gerenciamento de identidades e acesso em ambientes de infraestrutura em nuvem cada vez mais complexos. É utilizada uma abordagem de privilégio mínimo para garantir que os usuários tenham acesso apenas aos recursos de que precisam e apenas pelo tempo que precisam deles.

Desprovisionamento

O desprovisionamento na gestão de identidade e acesso refere-se ao processo de revogar ou remover os direitos de acesso de um usuário a sistemas, aplicativos ou dados dentro de uma organização.

Este procedimento é essencial para garantir a segurança cibernética e o cumprimento das políticas de acesso. Geralmente, ocorre quando um usuário deixa a empresa, muda de função ou não necessita mais de determinados privilégios.

O desprovisionamento eficaz envolve desativar contas, revogar permissões, e garantir que qualquer acesso remanescente seja completamente eliminado para evitar possíveis brechas de segurança.

Identidade como serviço (IDaaS)

O IDaaS é um modelo de fornecimento de aplicativos que permite que os usuários se conectem e usem os serviços de gerenciamento de identidade a partir da nuvem.

Governança de identidade

A governança de identidade é um conjunto de políticas, processos e procedimentos que coordenam e controlam como as identidades digitais são gerenciadas em uma organização.

Ela estabelece diretrizes para a criação, manutenção, uso e exclusão de identidades de usuários, assegurando a conformidade com regulamentações, mitigação de riscos e alinhamento com os objetivos de negócios.

Provisionamento de identidade

O provisionamento de identidade é um componente-chave da estrutura de governança de identidade que gerencia as contas de usuário e garante que os usuários tenham acesso aos recursos certos e os usem adequadamente.

Autenticação multifator (MFA)

A MFA é uma ferramenta de gerenciamento de acesso que combina dois ou mais mecanismos de segurança para acessar recursos de TI, incluindo aplicativos e dispositivos.

Princípio do privilégio mínimo

Para proteger dados e aplicativos, o acesso só é concedido a uma identidade pelo período mínimo necessário e a permissão se restringe aos recursos indispensáveis para executar a tarefa.

Gerenciamento de acesso privilegiado (PAM)

O acesso privilegiado é limitado a usuários, como administradores, que devem ter acesso a aplicativos, sistemas ou servidores para implementação, manutenção e atualizações.

Como as violações dessas credenciais podem ser catastróficas para a empresa, as ferramentas de PAM separam essas contas de usuário de outras e acompanham de perto as atividades associadas a elas.

Gerenciamento de acesso baseado em função (RBAC)

O RBAC permite que a empresa crie e imponha o acesso avançado atribuindo um conjunto de permissões. As permissões são baseadas no nível de acesso que categorias específicas de usuários exigem para desempenhar suas funções.

Em outras palavras, pessoas diferentes na organização podem ter níveis e tipos completamente diferentes de privilégios de acesso com base apenas em fatores como suas funções e responsabilidades de trabalho.

Separação de funções (SoD)

Também conhecida como segregação de funções, a separação de funções é um princípio de segurança usado pelas organizações para evitar erros e fraudes. Esse controle interno usa o RBAC para evitar erros.

Logon único (SSO)

O SSO é um serviço de autenticação que permite que um usuário acesse vários aplicativos e sites usando um conjunto de credenciais.

Autenticação do usuário

Uma função fundamental dos sistemas IAM é validar se uma identidade é quem ou o que ela afirma ser ao fazer login e utilizar aplicativos e dados. A maioria das pessoas está familiarizada com a autenticação tradicional que ocorre quando um usuário insere um nome de usuário e senha em uma tela de login.

Já as soluções modernas de autenticação do usuário e as do futuro utilizam inteligência artificial e outros avanços técnicos para melhorar a salvaguarda dos ativos organizacionais.

Como funciona o Gerenciamento de identidade e acessos?

O IAM funciona através de etapas que incluem a autenticação, autorização, provisionamento e desativação de contas de usuários.

Autenticação

Durante a autenticação, os usuários fornecem suas credenciais para verificar sua identidade.

Autorização

Com base na identidade verificada, o sistema concede ou nega acesso aos recursos autorizados de acordo com as permissões definidas.

Provisionamento

Na fase de provisionamento, o sistema cuida da criação, atualização e gerenciamento das contas de usuários, garantindo que tenham acesso apropriado conforme suas funções na organização.

Desativação de contas

A última fase é realizada quando um usuário deixa a empresa ou tem alterações em suas atribuições, revogando seu acesso aos recursos.

Esses processos combinados asseguram que apenas usuários autorizados tenham acesso aos recursos certos, ao mesmo tempo em que mantêm a segurança e a conformidade dentro da empresa.

Benefícios do IAM

Automação

A automação de funções de baixo risco concentra a atenção dos especialistas em TI em problemas maiores e em como acelerar os negócios. A empresa pode aumentar a eficácia da equipe de TI e, ao mesmo tempo, reduzir os custos de TI.

A integração e a exclusão também podem ser automatizadas para conceder, modificar ou revogar o acesso sem interrupções à medida que os usuários ingressam, mudam de função ou deixam a organização.

Detecção avançada de anomalias

O IAM usa inteligência artificial para ajudar as organizações a entenderem tendências e anomalias nos dados de acesso para identificar riscos e rastrear a eficácia de seus programas de identidade.

Estabelecimento da zero trust

O Zero Trust, ou “confiança zero”, é um modelo de segurança que define que nem todos os usuários ou dispositivos podem ser confiáveis, mesmo se estiverem dentro do ambiente corporativo.

Assim, exige uma abordagem em que cada solicitação de acesso, mesmo de dentro da rede interna, seja verificada antes de ser concedida, aplicando princípios de verificação contínua de identidade, autorização granular e monitoramento constante das atividades.

Este modelo prioriza a segurança, segmentando a rede, restringindo o acesso com base no princípio do “menor privilégio necessário” e implementando autenticação multifatorial robusta, reduzindo significativamente os riscos de ataques cibernéticos.

Uma estratégia de implementação do IAM deve incluir princípios de zero trust, como acesso com menos privilégios e políticas de segurança baseadas em identidade.

Dessa forma, a empresa garante que os usuários só consigam acessar o que precisam, na hora que precisam. Além disso, a empresa se ajusta às mudanças e detecta novas ameaças conforme elas surgem.

Eliminação de senhas fracas

Muitas violações de dados são causadas por senhas padrão, usadas com frequência e mal estruturadas.

O gerenciamento de senha permite que a empresa use políticas de senha com eficiência para impor requisitos de senha rigorosos e use grupos de sincronização e um dicionário de senha para maior controle.

Mitigar ameaças internas

As violações de dados também podem ser causadas por pessoas internas negligentes ou mal-intencionadas, mas confiar exclusivamente na conscientização dos funcionários é insuficiente sem a tecnologia adequada.

O gerenciamento de identidade e acesso fecha a lacuna de segurança. Isso ocorre porque reconhece que muitas identidades além dos funcionários devem ser consideradas internas (por exemplo, funcionários temporários, clientes, parceiros, smartphones, servidores).

O gerenciamento de identidade de sistemas, aplicativos e arquivos de dados com monitoramento e análise de comportamento pode combater ameaças internas.

Simplificação da conformidade

O gerenciamento de identidade e acesso ajuda as organizações a governarem o acesso, rastrear o uso e aplicar políticas para todos os usuários, aplicativos e dados para automatizar a aplicação dos regulamentos e demonstrar conformidade.

Por que o IAM é importante para as empresas?

O Gerenciamento de identidade desempenha um papel fundamental para as empresas na proteção de seus ativos e informações e traz benefícios como:

Segurança Cibernética Reforçada

O gerenciamento de identidade fortalece a segurança digital ao oferecer um controle detalhado sobre quem tem acesso a quais recursos digitais dentro da organização.

Isso reduz drasticamente o risco de acessos não autorizados, minimizando as chances de violações de dados e intrusões indesejadas nos sistemas, garantindo a proteção dos ativos e informações cruciais da empresa.

Conformidade Regulatória

Para as empresas, é vital cumprir regulamentações e padrões de segurança para não serem penalizadas. Neste cenário, o IAM desempenha um papel fundamental ao garantir que apenas usuários autorizados tenham acesso às informações pertinentes às suas funções.

Assim, ao assegurar que as políticas de acesso estejam alinhadas com os requisitos regulatórios, a empresa evita possíveis penalidades e multas associadas à não conformidade.

Um dos principais exemplos de legislação que impõe penalidades às empresas que negligenciam a segurança e proteção dos dados pessoais dos usuários é a LGPD. Ela define, entre outras coisas, que as empresas precisam utilizar de medidas técnicas e administrativas para proteger os dados pessoais de acessos não autorizados.

Leia também o post sobre GRC – Governança, Risco e Compliance

Otimização de Processos e Eficiência Operacional

Além de fortalecer a segurança, o gerenciamento de identidade simplifica a administração de usuários. Isso reduz os custos e o tempo dedicado à gestão de acesso, permitindo que os recursos sejam direcionados para outras áreas estratégicas da empresa.

Equilíbrio entre Segurança e Acesso

Um IAM bem estruturado oferece um equilíbrio entre a segurança robusta e a facilidade de acesso necessária para as operações da empresa.

Isso garante que as atividades cotidianas possam fluir sem impedimentos, ao mesmo tempo em que mantém a proteção dos dados e recursos essenciais da organização, cumprindo os requisitos de segurança estabelecidos.

Aumento da produtividade dos funcionários

O gerenciamento de acessos permite que os colaboradores tenham acesso a uma enorme quantidade de dados e a vários dispositivos, que podem estar localizados em diferentes regiões.

Além disso, o IAM facilita a colaboração com parceiros, fornecedores e outros terceiros que apoiam a empresa.

Confira o post sobre Governança de dados

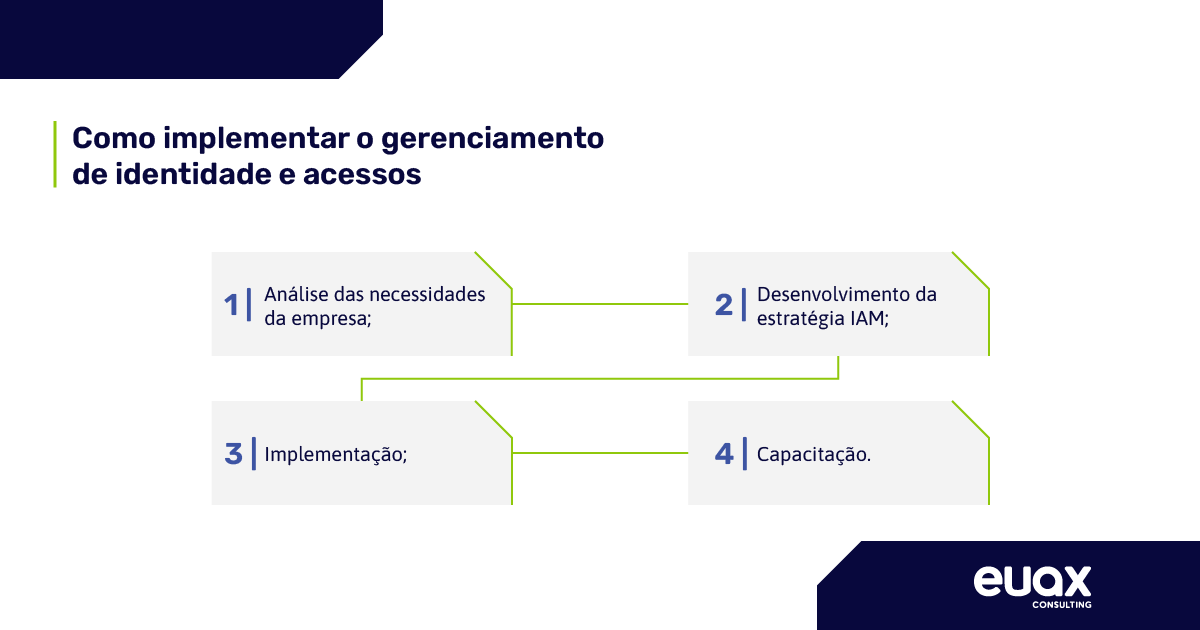

Como implementar o gerenciamento de identidade e acessos

Implementar o Gerenciamento de Identidade e Acessos (IAM) requer uma abordagem estruturada e detalhada. O passo a passo inclui: análise das necessidades da empresa; desenvolvimento da estratégia IAM; implementação e capacitação.

Veja cada uma delas a seguir:

Análise das necessidades da empresa

O primeiro passo, é realizar uma análise abrangente das necessidades de segurança e acesso da organização, identificando os recursos críticos e as exigências de conformidade regulatória.

Desenvolvimento da estratégia IAM

É fundamental desenvolver uma estratégia IAM personalizada que considere a integração com sistemas existentes, definição de políticas de acesso e identificação das tecnologias necessárias, como soluções de autenticação multifatorial e controle de privilégios.

Implementação

O processo de implementação envolve a configuração e testes das soluções escolhidas, bem como a definição de fluxos de trabalho para administração de identidades, como criação, modificação e desativação de contas de usuários.

Capacitação

A capacitação dos usuários e equipes técnicas é crucial para garantir a adoção eficaz do IAM.

Uma implementação bem-sucedida do IAM não é apenas uma questão técnica, mas também requer alinhamento com as estratégias de negócios e uma abordagem holística para a segurança e gestão de acesso dentro da organização.

Desafios da implementação do gerenciamento de identidade e acessos

Apesar de oferecer uma gama significativa de benefícios para a segurança cibernética e o gerenciamento de dados, a implementação do IAM (Identity and Access Management) também apresenta desafios intrínsecos que exigem análise cuidadosa por parte das empresas.

Abaixo listamos alguns desses desafios. Confira:

Compreender e gerenciar as expectativas do usuário

Compreender e gerenciar as expectativas do usuário é um desafio crítico na implementação de IAM, pois os usuários frequentemente têm demandas e percepções diversas sobre a conveniência e a eficácia do sistema.

Equilibrar essas expectativas, garantindo segurança e facilidade de uso, é essencial para obter adesão e cooperação.

Atender aos requisitos das partes interessadas

Diferentes setores e departamentos dentro de uma organização podem ter necessidades distintas em relação ao acesso, segurança e privacidade dos dados, exigindo uma abordagem flexível e adaptável.

Integrar as normas de conformidade

Integrar as normas de conformidade é um desafio complexo, pois as regulamentações variam de acordo com a indústria e o país, exigindo um conhecimento profundo das leis e padrões para garantir a conformidade total.

Habilidade para implementação em escala

Envolve lidar com um grande número de usuários, sistemas e dispositivos, mantendo a eficiência e a segurança do processo.

Agora que você já sabe o que é gerenciamento de identidade e acessos, aproveite para conhecer os serviços de cybersecurity consulting da Euax e saiba como nós podemos ajudar a sua empresa a desenvolver as melhores ações de segurança da informação.

Sócio consultor da EUAX, bacharel em Ciências da Computação, mestre em Engenharia e Gestão do Conhecimento pela UFSC. Possui mais de 16 anos de experiência em projetos de inovação e atua como professor de graduação e pós-graduação da área de inovação.