Última atualização em 21/03/2024

A gestão de riscos em Tecnologia da Informação (TI) é uma prática fundamental para organizações que buscam proteger seus ativos digitais e garantir a continuidade de suas operações em um ambiente cada vez mais complexo e vulnerável a ameaças cibernéticas.

Nesse contexto, a análise de riscos desempenha um papel crucial ao identificar, avaliar e priorizar potenciais ameaças e vulnerabilidades que podem afetar a segurança e a integridade dos sistemas de TI de uma empresa.

Ao adotar uma abordagem sistemática de avaliação de riscos de TI, as organizações podem tomar decisões informadas sobre alocação de recursos e implementação de controles de segurança adequados, mitigando assim os impactos negativos de eventos adversos e protegendo sua infraestrutura digital contra possíveis ataques e incidentes de segurança.

O que é gestão de riscos em TI?

A gestão de risco em Tecnologias da Informação (TI) refere-se ao processo sistemático de identificação, avaliação, tratamento e monitoramento de ameaças e vulnerabilidades potenciais que podem afetar a segurança, confiabilidade e integridade dos sistemas de informação e recursos digitais de uma organização.

Essa abordagem proativa permite aos profissionais de TI fazer a segurança dos dados da empresa e minimizar o impacto de eventos negativos, como ciberataques, falhas de hardware ou software, e erros humanos, que podem levar a interrupções, vazamento de dados, danos à reputação e custos financeiros.

Quais são os três processos principais da gestão de risco?

A gestão de risco em TI envolve três processos principais que, quando aplicados de forma sistemática e integrada, permitem a identificação, avaliação e tratamento de ameaças e vulnerabilidades potenciais. Esses processos são:

Identificação e análise de riscos

O primeiro passo na gestão de risco é a identificação de ameaças e vulnerabilidades que podem afetar os sistemas de informação e recursos digitais de uma organização.

Essa etapa envolve a análise de dados, relatórios de segurança e informações sobre ameaças conhecidas, além de uma compreensão do ambiente de negócios e das necessidades específicas da organização.

Avaliação de riscos

Após a identificação de ameaças e vulnerabilidades, é necessário avaliar o nível de risco associado a cada ameaça, levando em consideração fatores como a probabilidade de ocorrência, o impacto potencial e o custo de implementação das medidas de controle.

Essa avaliação permite priorizar as medidas de segurança e garantir que as recursos estão sendo alocados de forma eficiente e eficaz.

Leia também o conteúdo sobre Governança, Risco e Compliance (GRC)

Tratamento de riscos

Após a identificação e avaliação dos riscos, é necessário implementar medidas de prevenção, detecção e resposta a ameaças, que podem incluir medidas como: políticas de segurança, gerenciamento de identidade e de acesso, backup de dados, testes de penetração e treinamento de equipes.

As ações são aplicadas de acordo com o nível de risco associado a cada ameaça, levando em consideração fatores como a probabilidade de ocorrência, o impacto potencial e o custo de implementação das medidas de controle.

Confira também o post que explica o que é LGPD nas empresas

Quais são os riscos da TI?

- Danos na infraestrutura;

- Ataques hacker (sequestro de sistemas, danificação e vazamento de dados etc.);

- Indisponibilidade de sistemas;

- Falhas na energia;

- Qualquer evento em potencial que está relacionado à área de tecnologia da informação e pode impactar a TI e o negócio.

Você sabe dizer se a sua empresa está preparada para enfrentar esses momentos de crise e indisponibilidade? Faça um teste rápido clicando no banner abaixo e descubra:

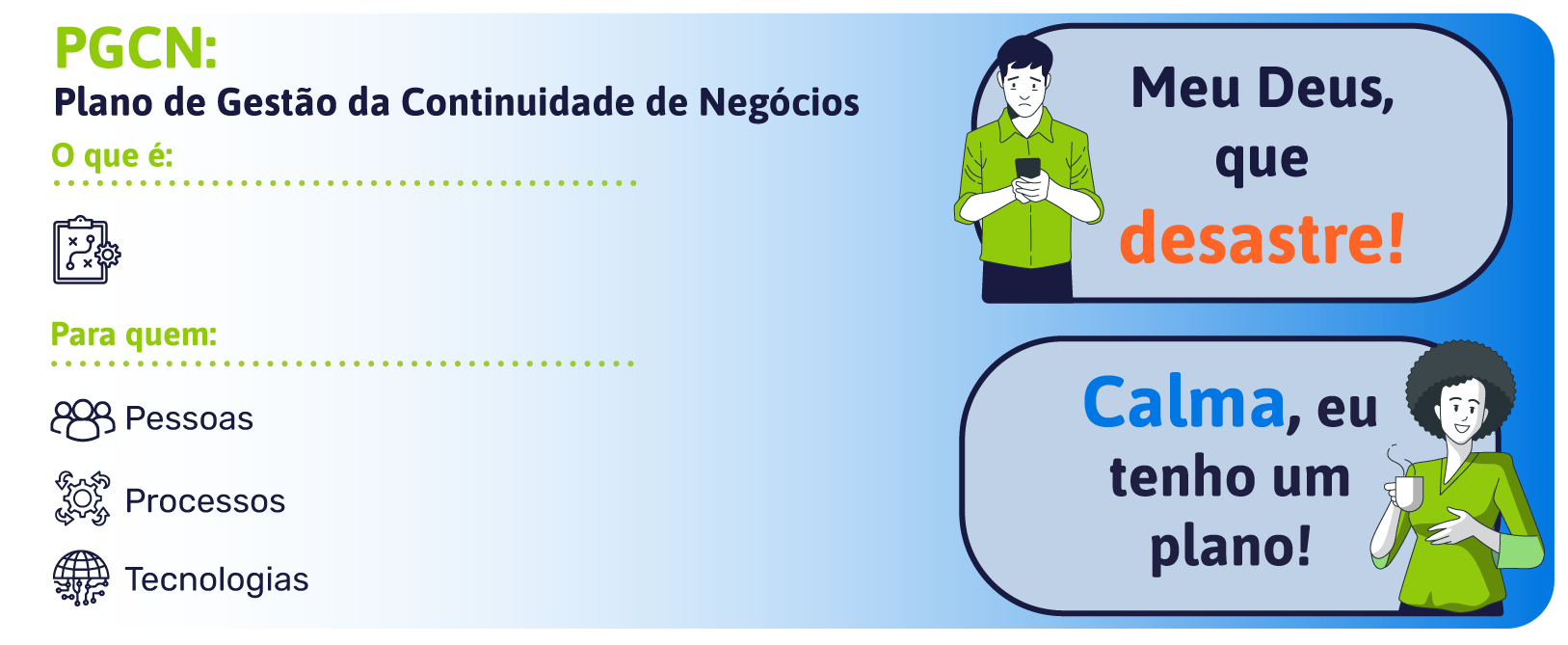

Os riscos da TI são também riscos ao negócio, pois o uso de soluções de TI pode culminar em eventos e condições que tem potencial para impactar a organização. Por isso, é preciso ter um PGCN.

O plano de gestão de continuidade dos negócios vai ajudar a manter tudo sob controle caso uma crise ou desastre ocorrer. Esse plano inclui estratégias para toda a organização, TI inclusa.

A seguir, listamos um passo a passo para a avaliação de riscos em TI. Confira:

Leia também o post: Segurança digital

Como fazer avaliação de riscos de TI em 3 passos

1. Análise de ambiente

O primeiro passo é fazer um levantamento dos serviços e processos críticos. A análise do ambiente deve gerar um diagnóstico com um panorama geral sobre:

- Processos;

- Instalações;

- Tecnologias;

- Recursos críticos;

- Pessoas.

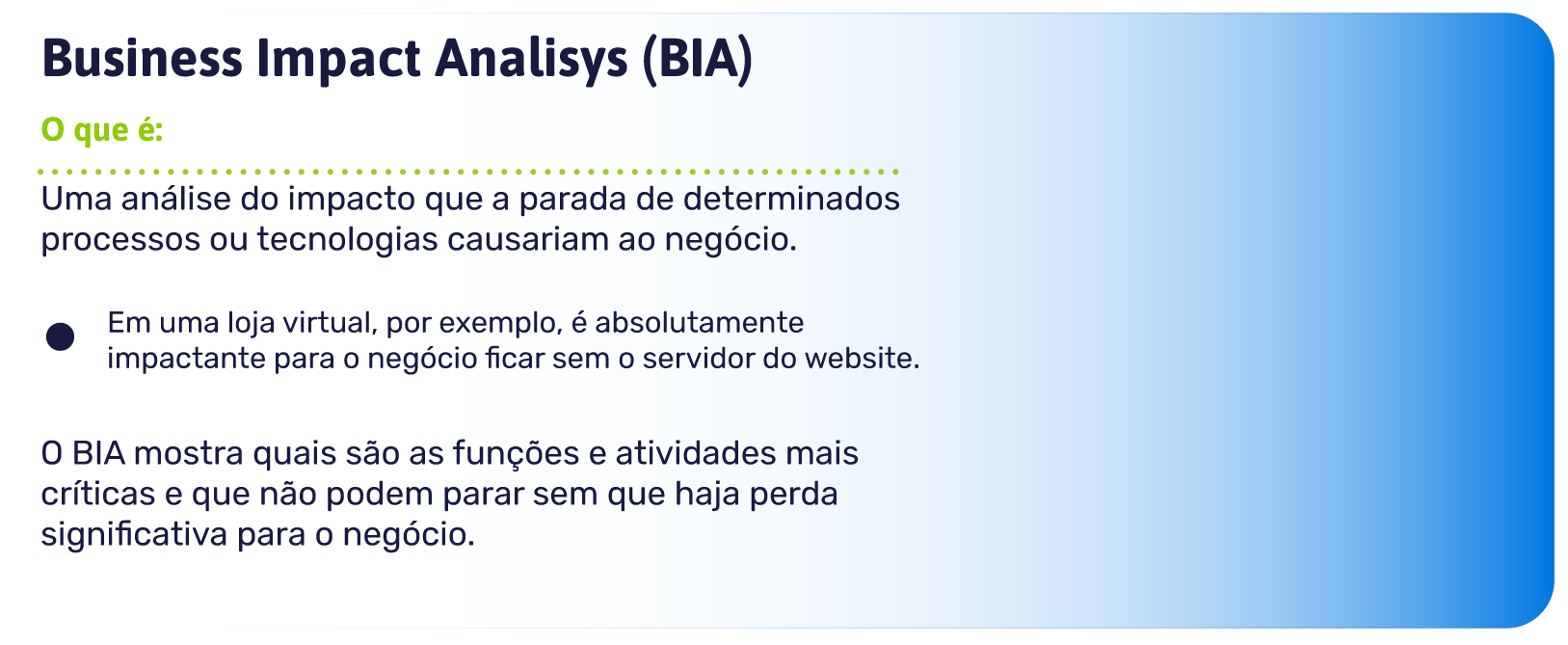

É na etapa de análise que criamos o BIA (Business Impact Analisys):

Deve-se levar em consideração os mais diversos eventos que podem de alguma forma afetar os negócios. Continuando com o exemplo da imagem acima, pensaríamos em eventos ou situações que poderiam levar o servidor ou o site da empresa a ficarem indisponíveis.

2. Definição da estratégia

Finalmente, a partir da avaliação dos riscos, definimos uma estratégia com dois tipos de atividades para o tratamento dos riscos levantados:

- Atividades de Mitigação: são aquelas que fazemos com o objetivo de reduzir a probabilidade de um risco acontecer ou de reduzir seu impacto caso ocorra.

- Atividades de Contingência: são aquelas que fazemos para tratar o efeito de um risco que se concretizou e que precisa de ação imediata para não causar mais estrago.

3. Criação do plano de continuidade

Se algum risco se concretizar, precisamos de um plano de continuidade. Ele inclui os seguintes pontos:

- Plano de continuidade operacional e Plano de Contingência e Continuidade dos Negócios, que contém a estratégia de continuidade das operações caso se concretizem eventos que impactem o negócio;

- Plano de Gerenciamento de crises, um plano de ação para contornar a crise e sobreviver a ela;

- Plano de Recuperação de Desastres, para recuperar danos causados pela crise e recuperar a integridade do negócio, uma vez que a crise estiver controlada;

- Plano de Testes, pois só podemos garantir a eficiência dos planos se realizarmos testes, certo? O plano de testes contém os objetivos, forma de realização e escopo dos testes.

Benefícios da criação de um PGCN

Temos um webinar completo sobre avaliação de riscos em TI e PGCN. Nele, nossos especialistas explicam melhor as etapas de análise, como montar uma boa estratégia de continuidade e o que se deve ou não fazer durante a crise. Clique no banner abaixo para assistir!

Agora que você já sabe o que é gestão de riscos em TI e como avaliá-los, aproveite para saber como a Euax pode ajudar a proteger o seu negócio das ameaças digitais. Fale com um especialista da Euax e saiba mais!

Aproveite para conhecer os serviços de segurança cibernética da Euax e veja como podemos ajudar a proteger a sua empresa.