Última atualização em 30/04/2024

O MITRE ATT&CK é um guia abrangente e globalmente reconhecido que fornece uma visão detalhada das táticas, técnicas e procedimentos (TTPs) usados por adversários cibernéticos.

Ele permite que as organizações entendam melhor as ameaças que enfrentam, identifiquem lacunas em suas defesas e implementem controles de segurança mais eficazes.

Além disso, ele promove uma linguagem comum que facilita a comunicação e a colaboração entre os profissionais de segurança.

Neste artigo, vamos explorar em profundidade o que é o MITRE ATT&CK, sua importância no campo da cibersegurança e muito mais!

Portanto, se você está procurando aprimorar sua estratégia de segurança da informação e cibersegurança ou simplesmente deseja aprender mais sobre este recurso, siga a leitura!

O que é Mitre ATT&ACK?

O MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) é uma estrutura desenvolvida e mantida pelo MITRE Engenuity Research Center, que mapeia as táticas, técnicas e procedimentos (TTPs) comumente utilizados por cibercriminosos em seus ataques cibernéticos.

Esta estrutura é uma ferramenta essencial para profissionais de segurança da informação, ajudando-os a entender como os adversários operam, quais técnicas empregam e quais pontos de entrada costumam explorar durante um ataque.

O MITRE ATT&CK oferece uma visão abrangente das fases de um ataque, desde a entrada inicial na rede até a exfiltração de dados, e documenta as diferentes táticas e técnicas que os adversários usam em cada fase.

Isso permite que as organizações identifiquem melhor suas vulnerabilidades, avaliem sua postura de segurança e desenvolvam estratégias mais eficazes de defesa cibernética.

Mas, você sabe exatamente qual a importância desse framework? Isso é o que vamos ver no tópico a seguir! Confira:

Qual a importância desse framework?

Certamente você já se deparou com o ditado “é melhor prevenir do que remediar” em algum momento da sua vida e é real, investir em prevenção antes que os problemas surjam não apenas é mais vantajoso, mas também mais econômico em longo prazo.

Com o MITRE ATT&CK, os profissionais de segurança podem acompanhar as tendências e evoluções no cenário de ameaças cibernéticas. Ao estar ciente das técnicas mais recentes utilizadas pelos cibercriminosos, as organizações podem antecipar possíveis ataques e tomar medidas preventivas para mitigar essas ameaças antes que elas se tornem uma realidade.

Além disso, o framework permite que as organizações identifiquem lacunas em suas defesas cibernéticas, compreendendo melhor as táticas que os adversários podem empregar para comprometer seus sistemas. Isso possibilita a implementação de medidas proativas para fortalecer a segurança e reduzir o risco de sucesso de ataques.

O MITRE ATT&CK também fornece uma linguagem comum para descrever e classificar as ameaças, facilitando o compartilhamento de conhecimento e melhores práticas entre profissionais de segurança da informação e organizações.

Isso promove a colaboração e a cooperação na defesa contra ciberataques em toda a comunidade de segurança.

Confira também o post de ISO 27001

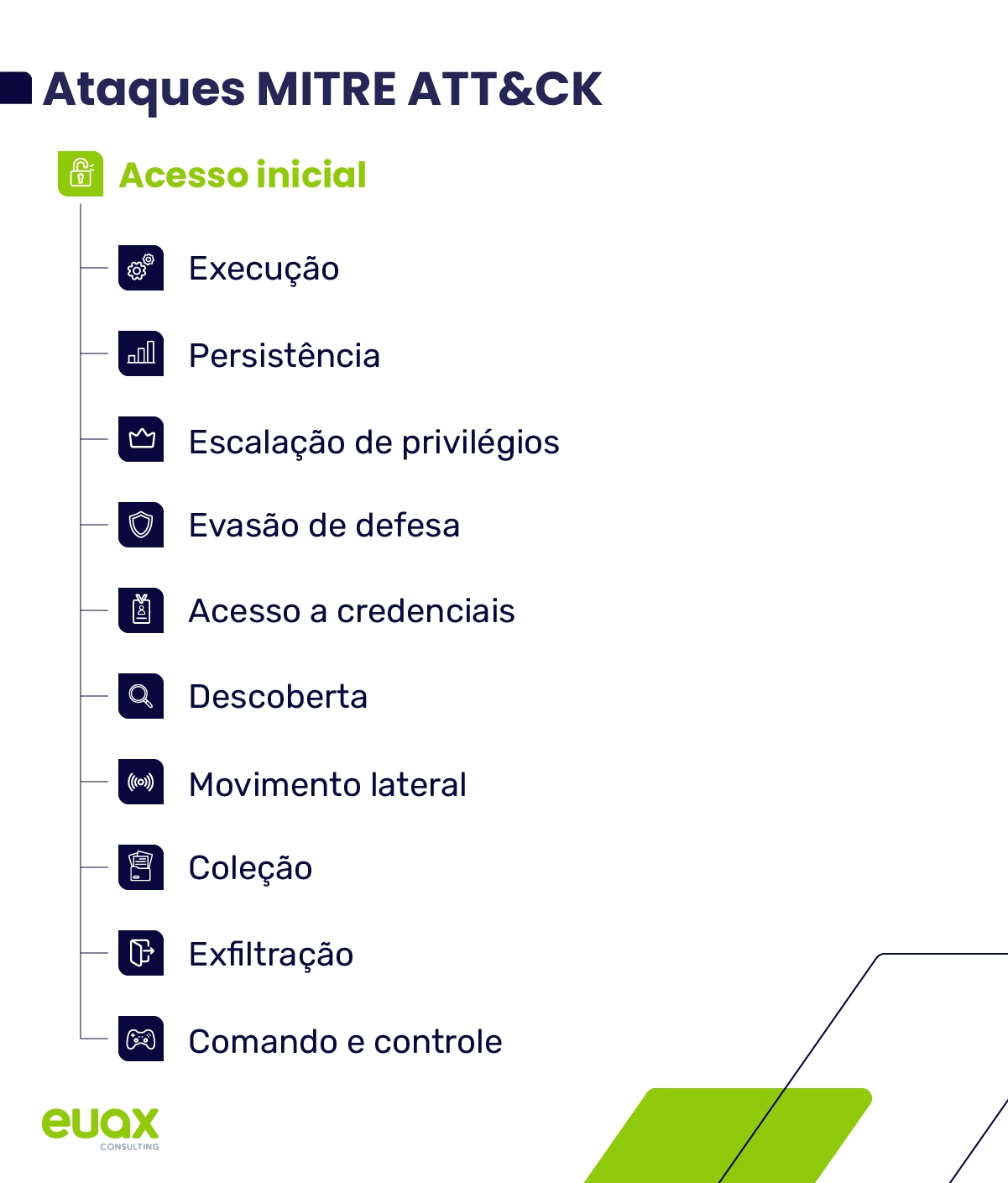

Táticas do framework MITRE ATT&CK

Acesso Inicial

O acesso inicial representa a primeira etapa de um ataque, na qual os adversários obtêm acesso inicial à rede da vítima. Isso pode ocorrer por meio de técnicas como phishing, exploração de vulnerabilidades em sistemas expostos à internet ou até mesmo o uso de credenciais vazadas.

💡Como prevenir: implementando medidas de segurança, como treinamento de conscientização para os funcionários sobre práticas seguras de navegação na internet. Além disso, é importante utilizar firewalls e sistemas de detecção de intrusões para bloquear atividades suspeitas.

Execução

A etapa de execução ocorre quando os invasores executam código malicioso ou comandos em sistemas comprometidos. Isso pode envolver a execução de malware, scripts ou comandos maliciosos para obter controle sobre os sistemas comprometidos.

💡 Como prevenir: manter softwares e sistemas atualizados, implementar soluções de antivírus e firewall e utilizar técnicas de monitoramento de tráfego de rede e atividades suspeitas nos sistemas.

Persistência

A persistência refere-se à capacidade dos invasores de manter acesso contínuo aos sistemas comprometidos mesmo após reinicializações ou reinícios. Isso pode ser alcançado por meio da implantação de backdoors, rootkits ou agendamento de tarefas automáticas.

💡 Como prevenir: realizar auditorias regulares de sistemas, monitorar mudanças não autorizadas nos arquivos e configurações do sistema e implementar soluções de detecção de ameaças avançadas.

Escalação de Privilégios

A escalada de privilégios envolve a obtenção de níveis mais altos de acesso aos sistemas comprometidos, permitindo que os invasores realizem atividades privilegiadas. Isso pode ser alcançado por meio da exploração de vulnerabilidades no sistema operacional ou de aplicativos, ou até mesmo pela obtenção de credenciais privilegiadas.

💡 Como prevenir: implementando o princípio do menor privilégio, limitando o acesso dos usuários apenas ao que é necessário para realizar suas funções, além de monitorar e auditar regularmente as atividades dos administradores de sistema.

Leia também o post de gerenciamento de identidade e acessos

Evasão de Defesa

A evasão de defesa refere-se às técnicas utilizadas pelos invasores para evitar a detecção por sistemas de segurança, como antivírus, firewalls e sistemas de detecção de intrusões. Isso pode incluir técnicas como ofuscação de malware, utilização de assinaturas digitais falsas e até mesmo a exploração de falhas em soluções de segurança.

💡 Como prevenir: implementando uma variedade de soluções de segurança em camadas, incluindo antivírus, firewalls de próxima geração e sistemas de detecção de intrusões com capacidades avançadas de análise de comportamento.

Acesso a Credenciais

O acesso a credenciais envolve a obtenção e utilização de credenciais legítimas, como nomes de usuário e senhas, para acessar sistemas e recursos dentro da rede da vítima. Isso pode ser alcançado por meio de técnicas como phishing, força bruta de senhas ou ataques de captura de credenciais.

💡 Como prevenir: utilizando medidas de segurança, como autenticação de dois fatores, políticas de senha fortes e treinamento de conscientização para os funcionários sobre práticas seguras de gerenciamento de senhas.

Descoberta

A descoberta diz respeito às atividades dos invasores para obter informações sobre a rede e sistemas da vítima, como listas de usuários, mapeamento de rede e detalhes sobre configurações de segurança. Isso pode ser realizado por meio de técnicas como varreduras de portas, busca por serviços vulneráveis e consulta a diretórios compartilhados.

💡 Como prevenir: monitorando redes e sistemas para identificar atividades suspeitas, além de restringir o acesso a informações sensíveis apenas para usuários autorizados.

Movimento Lateral

O movimento lateral representa às atividades dos invasores para se moverem lateralmente pela rede da vítima, uma vez que obtêm acesso inicial a um sistema. Isso envolve explorar vulnerabilidades e fraquezas na segurança da rede para acessar outros sistemas e recursos dentro da rede.

Exemplos de técnicas de movimento lateral incluem o uso de credenciais comprometidas, exploração de vulnerabilidades de software e aproveitamento de conexões confiáveis entre sistemas.

💡 Como prevenir: implementando segmentação de rede, monitoramento contínuo de tráfego de rede e análise comportamental para identificar atividades anômalas.

Coleção

A coleção refere-se às atividades dos invasores para coletar informações valiosas dos sistemas comprometidos. Isso pode incluir dados confidenciais, credenciais de usuário, informações de cartão de crédito, entre outros. As técnicas de coleção podem variar desde a extração de arquivos específicos até a coleta de dados de logs e registros de eventos.

💡 Como prevenir: possuir soluções de prevenção de perda de dados (DLP), monitoramento de tráfego de rede e auditoria de acesso a dados sensíveis.

Exfiltração

A exfiltração envolve à transferência de dados fora da rede da vítima para um sistema controlado pelo invasor. Isso pode ser feito por meio de uma variedade de métodos, como transferência de arquivos via protocolos de rede, upload para serviços de armazenamento na nuvem comprometidos ou até mesmo o uso de dispositivos de armazenamento físico.

💡 Como prevenir: monitorar o tráfego de rede para identificar padrões suspeitos de transferência de dados e utilizar criptografia para proteger dados sensíveis em trânsito.

Comando e Controle

O comando e controle diz respeito às atividades dos invasores para estabelecer e manter comunicações com sistemas comprometidos dentro da rede da vítima. Isso pode envolver o uso de canais de comunicação criptografados, como protocolos de rede alternativos ou comunicação por meio de redes de comando e controle (C2).

💡 Como prevenir: implementando sistemas de detecção de anomalias de rede, monitoramento de tráfego de rede e bloqueio de comunicações suspeitas com IPs e domínios maliciosos conhecidos.

Assessment de Segurança da Informação da Euax

O Assessment de Segurança da Informação da Euax é uma consultoria especializada que avalia o nível de maturidade de Tecnologia da Informação (TI) em relação à Governança, Risco e Compliance (GRC) e Segurança da Informação.

Nossa metodologia permite identificar lacunas e áreas de melhoria na segurança cibernética de uma organização, fornecendo recomendações para fortalecê-la.

Destacamos que o Assessment utilizando o framework MITRE ATT&CK é um dos serviços oferecidos pela Euax como parte do nosso pacote de Segurança da Informação.

Utilizamos esse framework para analisar e entender as táticas, técnicas e procedimentos comuns utilizados por adversários em ataques cibernéticos, permitindo que nossos clientes estejam melhor preparados para detectar, prevenir e responder a ameaças.

Não deixe a segurança da sua organização ao acaso. Entre em contato conosco hoje mesmo e conheça mais sobre nossa consultoria de segurança da informação.

Formado em economia pela FAAP, pós graduado no ITA em Ciência da Computação e na FGV em Finanças e Gestão de Informações. Possui uma carreira desenvolvida em empresas de serviços, instituições financeiras, indústrias e consultorias de negócios e de T.I. Especialista nos Frames: ITIL, COSO, COBIT, NIST, MITRE, SAMM, CSA, SOX, entre outros.